近日黑客利用WordPress统计分析插件WP SlimStat的安全漏洞对大量Wordpress网站发起攻击。据统计数据显示,目前已有超过100万Wordpress网站受到牵连。据悉,WP-Slimstat 3.9.6前的版本存在一个安全bug,即插件的秘钥值过于“简单”,黑客可通过该漏洞向终端用户的电脑发起SQL注入攻击,或导致用户敏感信息被盗。

WordPress漏洞挖掘、安全研究者Marc-Alexandre Montpas在其安全博客(sucuri.net)中写道:“任何访问者都可以通过这一bug对低安全性的目标网站“动手脚”,如果你的WP-Slimstat插件版本安全性太低,就得小心了!”他还表示,“一旦网站被攻击,黑客将可能从数据库中获取用户名、哈希密码、甚至是Wordpress秘钥等敏感信息。”

WP-Slimstat的安全秘钥就是插件安装时间戳的哈希值,黑客通过互联网档案馆(The Internet Archive)之类的网站便可获取所需信息。这一过程中,黑客约需对3000万数据进行排查,不过就是十分钟的事儿。一旦秘钥被破解,则可发起攻击,获取用户敏感信息。

WP-Slimstat插件包含一个简单可猜测的密钥,这个密钥被WP-Slimstat用来标记网站的访问者。只要该密钥被攻破,攻击者可以通过SQL注入(盲注)攻击目标网站以获取敏感的数据库信息,包括用户名、密码(hash)以及至关重要的wordpress安全密钥。

技术细节

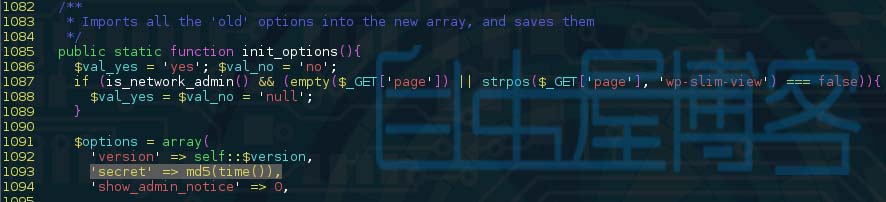

WP-Slimstat使用密钥来对客户端信息进行传递。通过观察是生成的原理,我们发现攻击者相对十分容易猜测到其原始值。

WP-Slimstat密钥仅仅是该插件安装时的时间戳(MD5hash版本号),而诸如Internet Archive这种“网站时光机”可以帮助攻击者更轻松地猜出插件安装的时间。攻击者只需要进行3千万次的猜解测试,而对于目前市面上的CPU来说,这种量级的暴力破解只需要10分钟。

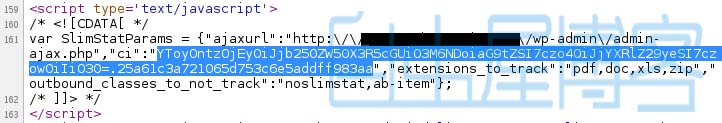

这部分看起来可能有点复杂,那么我们先来看看这个插件数据结构,在下图中我们可以看到这个数据签名,hashing连接的字符串包括了我们的payload以及密钥令牌

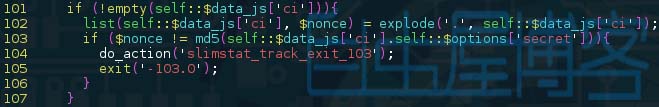

利用这些信息,攻击者便可以利用bruteforce对时间戳进行破解,直到从该网站主页上得到相同的签名。好了,现在也是该进入下一个阶段了:利用这个BUG执行SQL注入攻击。

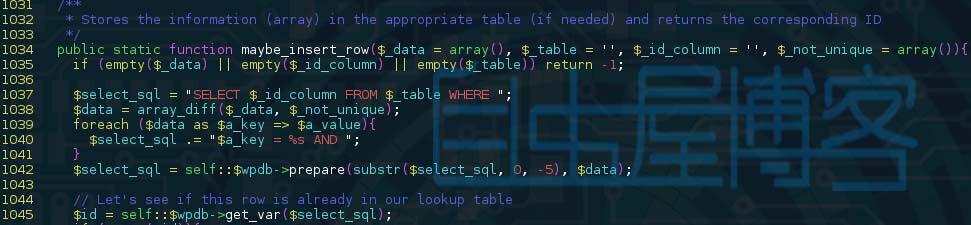

我们发现我们可以向unserialize()[这可能形成一个对象注入漏洞,这取决与该站上是否存在其他插件]插入任意数据,接着使用 $content_info变量传递给maybe_insert_row()函数

![]()

快速浏览一下这个函数关联数组的处理方法,让我们看到了进行SQL盲注的希望。

鉴于,我们可以控制$_data函数,我们可以让其包含一个含有SQL语句的关联数组(比如array(“1=sleep(100)–“=>”1″) )这样攻击者就执行任意查询语句,获取他们所想得到的东西了。

就投个简历,我咋成了全球首富之妻

就投个简历,我咋成了全球首富之妻 姐姐被家暴后我清醒了

姐姐被家暴后我清醒了 玄幻:开局我逆天悟性,震惊师尊

玄幻:开局我逆天悟性,震惊师尊 系统:我靠赐予光环为人改命

系统:我靠赐予光环为人改命 替身王妃她是真的死了

替身王妃她是真的死了 重生之村妇嫂嫂请下堂

重生之村妇嫂嫂请下堂 系统:我靠赐予光环为人改命

系统:我靠赐予光环为人改命 替身王妃她是真的死了

替身王妃她是真的死了 时光倒流的自我救赎

时光倒流的自我救赎 男朋友失忆了要和我闺蜜订婚

男朋友失忆了要和我闺蜜订婚 重生之恶毒女配别杀我

重生之恶毒女配别杀我 绝世高手张宇

绝世高手张宇 广城的初夏都特别热许雨晴

广城的初夏都特别热许雨晴 虞溪蔷沈泊礼

虞溪蔷沈泊礼 天才萌宝:妈咪只想当咸鱼

天才萌宝:妈咪只想当咸鱼 我穿成了小说里的贫穷路人甲

我穿成了小说里的贫穷路人甲