好莱坞大片中英雄人物为了躲避黑暗势力追踪可以黑掉监控,用虚假画面替代真实踪迹,也有狡猾的攻击者通过传输节点,控制执行机构所能接收到的监视画面,甚至因为不少公共摄像头在连接执法机构远程控制端的过程中,都需要经过多个中转点。期间若有一个中转点被黑客攻破,就可能出现其随意控制全城摄像头红绿灯的场景。

如果这些电影情节出现在现实中呢?

2018年1月 IP CAMERA LUPUS 摄像头的未授权访问漏洞。未授权访问可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可被操作、数据库、网站目录等敏感信息泄漏。该漏洞可导致可以不用登录查看监控摄像截图;

2018年2月 Geovision IP Camera命令执行漏洞。命令执行漏洞原理是当应用需要调用一些外部程序去处理内容的情况下,会用到一些执行系统命令的函数。并且当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击。利用该漏洞不仅可以看视频流,已经可以完全控制摄像头;

2018年7月索尼修复2个Sony IPELA E系列的网络摄像头产品的远程执行,攻击者构造特定的请求可以导致执行任意命令,利用该漏洞可以完全控制摄像头,或者植入其僵尸程序,被攻击者利用发起DDOS攻击;

2018年8月,Swann摄像头被发现存在访问控制缺陷,该漏洞可以将一个摄像头的视频流切换到另一个摄像头上,攻击者可以利用该漏洞访问任意摄像头……

除了诸多摄像头漏洞导致安全事件,近两年黑客还通过摄像头设备漏洞植入其僵尸程序并发起DDOS。另外,加密货币的发展盛行,也为利用摄像头设备传播挖矿病毒培育了土壤。

总之,随着生活“智能化”程度的不断加深,手机、监控、视频等摄像头设备已融入到生活的各个方面。人们利用摄像头进行视频聊天、监控宠物、安全防护等。

然而,这些摄像头具备的联网和云端存储,甚至公网开放服务等功能,在为人们提供便利的同时,也让为利益或猎奇心理所驱使的黑客有了可乘之机。就在不久前华顺信安科技有限公司与白帽汇安全研究院联合发布《网络空间测绘系列 ——2018年摄像头安全报告》的现场,雷锋网编辑听到了不少八卦。

摄像头漏洞

现在的智能摄像头出于远程操控,因需向云服务上传监控视频,自动更新软件等使用需求,必须时刻和网络连接。正常摄像头的管理都处于内部网络中,外部无法访问,但仍有很多因素导致摄像头对外部开放,并暴露在互联网中。

一是由于跨地域的摄像头管理需要开放摄像,如通过路由将摄像头的相关端口映射到外网中;

二是用户仅考虑可用性,由于错误的配置导致直接外网可以访问。

无论是有意或无意,这些摄像头直接公开在互联网中,任何连接到互联网的人都可以访问到这些摄像头的设备。通过对全球的公网IP进行常用端口扫描,再配合摄像头端口指纹进行识别,就可以了解全球摄像头设备的分布情况。

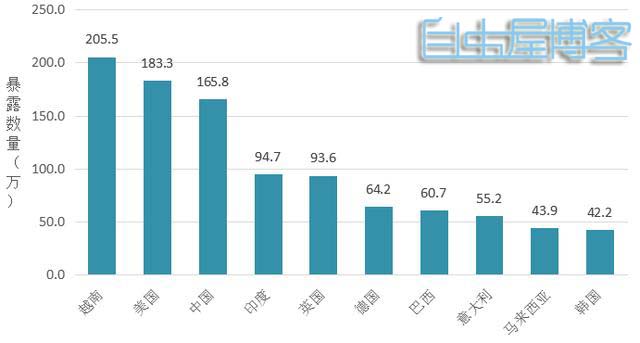

全球各国家摄像头暴露情况

图片显示,截至11月底,全球共有228个国家8063个城市中的2635万摄像头设备对公网开放访问权限。其中越南位居第一,共有205万,约占20%;美国位列第二,共有183万,约占18%;中国位列第三,共有165万,约占17%;印度共有95万,约占10%;德国共有94万,约占9%。

为什么美国排在越南之后?

据白帽汇安全研究院负责人吴明告诉雷锋网,越南在2010年之后对于安防的需求非常大,国家政策大力支持摄像头的发展,而且目前越南举办过全球最大的安防展会,所以越南的摄像头量非常大。

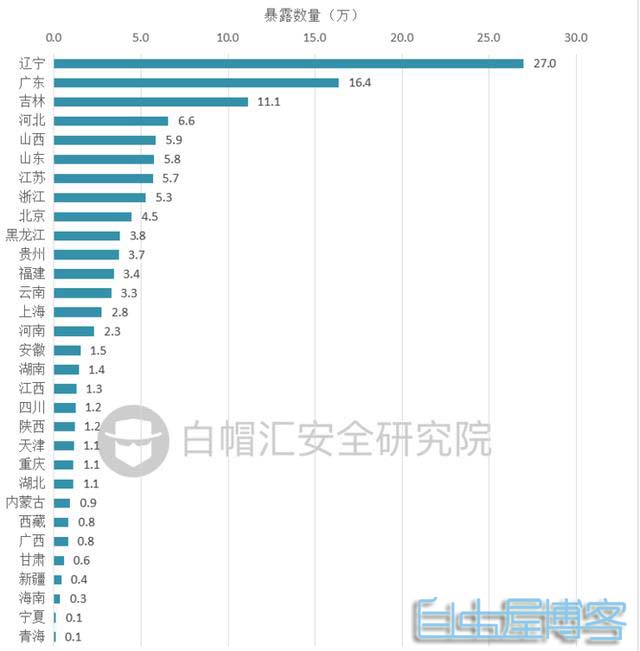

视线转回国内,摄像头暴露情况同样不容乐观,辽宁第一、广东省第二、吉林省第三、河北省第四。第一暴露的辽宁省达到27万。

中国大陆各省摄像头暴露情况

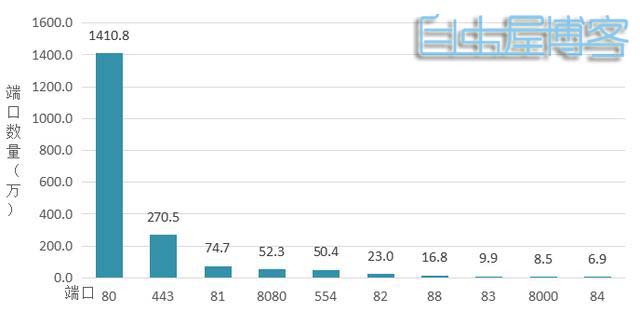

就摄像头设备暴露的网络端口而言,80端口数量最多,共有1410万,约占80%,443端口第二,共有270万,约占12%;81端口第三,共有75万,约占3%,8080端口第四,共有52万,约占2%;554端口第五,共有50万,约占2%;其他端口约占1%。

Web服务的默认访问端口为80和443,80端口对应标准协议为http;443端口对应标准协议为https;81和8080端口大部分也是http或https协议。由此可看出,目前主流的摄像头都提供Web管理接口。除此之外,554端口默认对应rtsp协议,rtsp作为实时流传输协议,是摄像头视频流传输的主要应用协议。

通过对端口和协议的分析可以发现,目前互联网中的80%摄像头未采用加密传输,摄像头内容存在被窃听、被篡改等安全风险。

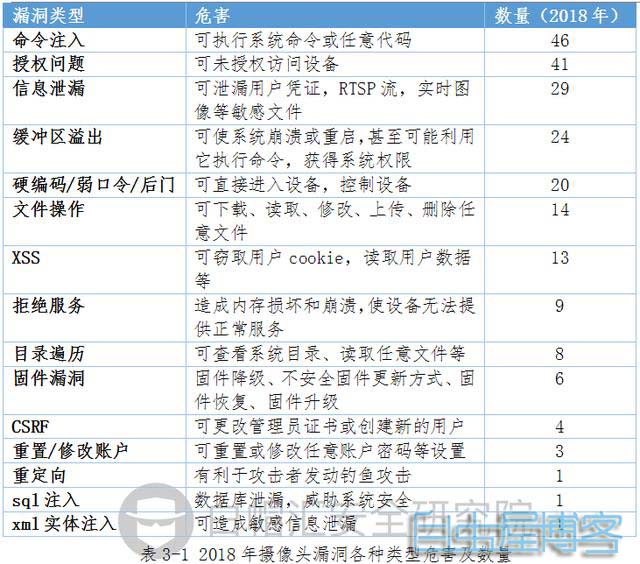

而另一方面,摄像头设备存在的漏洞类型包括权限绕过、拒绝服务、信息泄漏、跨站、命令执行、缓冲区溢出、 SQL注入、弱口令、设计缺陷等。

可以看出权限绕过、信息泄漏、代码执行漏洞数量占比最高,其中代码执行漏洞的危害与影响最大。恶意攻击者可以通过该漏洞执行植入僵尸程序,达到完整控制程序的目的。

此外,摄像头设备授权验证等也是一个较大的问题,若出现漏洞将直接导致用户隐私数据遭到泄漏。值得关注的是,硬编码默认密码隐藏后门等占比6%,此类漏洞可能是厂商或厂商被攻击者入侵,而在设备中制造的后门。通过后门,摄像头厂商或者恶意攻击者可以直接控制设备,对用户隐私内容的安全防护来说是一个巨大的威胁。

而在另一张图片中可以清晰看到自2013年监控摄像头在民用市场的数量暴增,摄像头漏洞也随之迅速增长。

究其原因,摄像头厂商一般会在漏洞公开一周内更新补丁,但由于大量物联网设备是经过不同的平台制造商进入市场的,因此在漏洞补丁公开后很难在第一时间有效地是实现不同的物联网设备和平台的信息发布和部署更新,再加上用户安全意识薄弱,对安全事件关注度较低。至此,设备得不到及时更新,而这也是导致漏洞率几年内依然居高不下的关键所在。

摄像头黑色产业链

利益是隐藏在赛博世界攻击者们亘古不变的追求,而摄像头的出现,带来了新的黑色产业链。

- DDOS攻击

网络黑产业中流行通过摄像头漏洞植入僵尸程序,发起DDOS攻击,进而以有偿提供DDOS服务或者勒索的方式从中获利。

2016年10月21日,美国东海岸网络大规模断网事件就是源于Mirai僵尸程序的感染。攻击者通过控制僵尸网络对全球数十万台摄像头设备发起超过1TB的攻击流量,从而导致超过半数的美国人无法上网。当时,推特(Twitter)、亚马逊(Amazon)、爱彼迎(Airbnb)均受到严重影响。

2016年9月,OVH遭遇了每秒1TB的DDos攻击。黑客通过入侵数万个CCTV摄像头,打造了一个含有145607个摄像头的僵尸网络。黑客就是通过这一网络同时向同一个地址发送数据包,很轻松地完成了一场TB级别的DDos攻击。

与摄像头有关的攻击事件列表

- 挖矿

近几年,加密货币的兴起为黑客透过摄像头非法获利提供了一种“安全”的方式,即挖矿。有别于正常的挖矿,黑客的挖矿是透过僵尸程序的植入,利用他人资源进行挖矿。在此过程中,尽管黑客使用的介质是与电脑芯片性能相差甚远的低性能摄像头ARM芯片,但当劫持的摄像头设备达到一定数量后,所获得的收益也是非常可观的。

在今年于西班牙举办的2018MWC大会上,捷克网络安全公司Avast实际演示了15000台小件联网设备4天内的“挖矿”过程。结果显示,15000台小件联网设备可在4天内挖掘出价值1000美元的加密货币。基于目前智能摄像头使用量的增长曲线和便宜廉价的价格定位,预计未来网络摄像头的数量将远远超过全球电脑的数量。届时,智能摄像头的算力将成为挖矿攻击者争夺的“大蛋糕”。与此同时,网络摄像头完整修复体系的缺失更是为攻击者们提供了一张畅通无阻的“通行证”。品牌和标准的杂乱也为产品的快速修复和挖矿者的追溯提供了难度。

目前可以确定的是,挖矿对于攻击者来说具有匿名性,这就更加难以追查到攻击者,尽管目前的实际攻击案例很少,但在未来可能是一个发展趋势。

- 隐私视频售卖

现实生活中,大量隐私视频在当事人并不知情的情况下在网络中传播。

这一现象的背后实际上是一条集黑客破解、买卖、偷窥于一体的网络黑产链。黑客入侵摄像头获取到隐私视频(如偷窥视频)后,非法将之出售给从事偷窥和色情等非法交易的组织或个人。这些组织或个人在获得隐私视频后将之提供给非法博彩或成人用品的电商平台或钓鱼网站导流使用,从而从中谋得经济利益。而此类隐私视频的曝光将给视频当事人的生活埋下极大的隐患。

也就是说,随着网络黑产链从业者的入侵,用户躺在床上玩手机的场景都有可能通过这条产业链完全暴露给某些人群,以满足其特殊的需求。

攻击者们通常采用建立网络群聊的方式进行非法视频资源的售卖。他们多以群聊为平台,通过截图、钓鱼、诱惑的方式吸引特殊人群上钩。随后,便可交流进行私人家用摄像头资源的贩卖。至此,用户的隐私就被当作“商品”在网络公开售卖。

除诈骗外,还有出售摄像头资源卖家,600个视频售价200人民币,用户的隐私就被非法人员在网络公开售卖。

黑产利用工具界面

此外,部分黑产人员还通过出售APP的方式进行售卖操作。有特殊需要的人群只需通过APP账号充值的方式,就可获取在线观看隐私视频的权限。充值金额越高,所获得的摄像头IP地址“质量”就越高。这里所谓的“高质量”IP就是家庭卧室的摄像头。

安全举措

如何防止摄像头暴露在公网上?

吴明表示是有办法的,从技术角度来讲,可以进行相应的网络隔离,或是接到内部网络,也可以采用VPN隧道技术连接之后再访问。

但若要从根本解决摄像头安全问题,需以安全管理和安全技术相结合来解决专网视频监控的安全问题。

安全管理不仅要建立安全标准也需要对摄像头进行统一化的安全管理,而对于在其中扮演关键角色的安全厂商来说,更需要推行的安全标准、安全检查,并且要致力研发全防御技术,比如全芯片、物联网防火墙等研究,从防御层面拦截漏洞利用和攻击者。

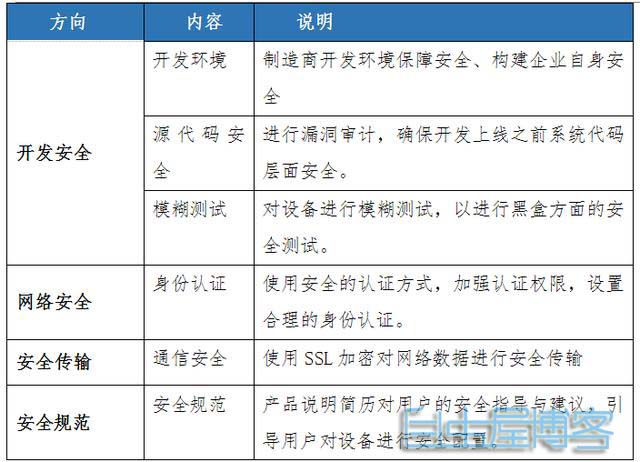

而对于摄像头制造商来说,除针对摄像头的设备的特点进行针对性防护外,还需要在整个业务系统从研发、上线、报废的生命周期内实施生命周期的安全管理。确保安全管理体系可以覆盖业务节点,实现及时发现每一环节中引入的漏洞等安全问题。

摄像头安全体系

至于产业链尾端的无辜网民,更需要的是对自身摄像头设备和网络安全意识的培养,提升安全防范意识,养成包括为摄像头设备设置安全密码等在内的良好安全习惯,进而避免给生活和工作带来不必要的麻烦。

就投个简历,我咋成了全球首富之妻

就投个简历,我咋成了全球首富之妻 姐姐被家暴后我清醒了

姐姐被家暴后我清醒了 玄幻:开局我逆天悟性,震惊师尊

玄幻:开局我逆天悟性,震惊师尊 系统:我靠赐予光环为人改命

系统:我靠赐予光环为人改命 替身王妃她是真的死了

替身王妃她是真的死了 重生之村妇嫂嫂请下堂

重生之村妇嫂嫂请下堂 厉先生你轻点宠

厉先生你轻点宠 火灾现场,妻子想让我替男闺蜜背锅

火灾现场,妻子想让我替男闺蜜背锅 直播给猪取名后,腹黑影帝找上门

直播给猪取名后,腹黑影帝找上门 重生:我是暗夜之主

重生:我是暗夜之主 被女友拿花盆砸晕,我得神农传承

被女友拿花盆砸晕,我得神农传承 绝世高手张宇

绝世高手张宇 广城的初夏都特别热许雨晴

广城的初夏都特别热许雨晴 虞溪蔷沈泊礼

虞溪蔷沈泊礼 天才萌宝:妈咪只想当咸鱼

天才萌宝:妈咪只想当咸鱼 我穿成了小说里的贫穷路人甲

我穿成了小说里的贫穷路人甲